In dem letzten Beitrag der DSGVO-Gazette habe ich damit begonnen, den Inhalt der Orientierungshilfe zum "Schutz personenbezogener Daten bei der Übermittlung per E-Mail" für Datenschutzbeauftragte und Verantwortliche zu "entschlüsseln". Dies will ich nun fortführen und Sie auf eine Stelle in der Orientierungshilfe aufmerksam machen, die eMail-Serveradministratoren noch schlaflose Nächte bereiten wird. Eigentlich klingt die Stelle harmlos - aber sie hat es in sich:

"Nimmt ein Verantwortlicher Daten gezielt per E-Mail entgegen, bei denen der Bruch der Vertraulichkeit ein hohes Risiko für die Rechte und Freiheiten der betroffenen natürlichen Personen darstellt, dann muss er sowohl qualifizierte Transportverschlüsselung (...) als auch den Empfang von Ende zu Ende verschlüsselter Nachrichten ermöglichen."

Diese Vorgabe hat zwei Voraussetzungen:

- Nimmt ein Verantwortlicher Daten gezielt per E-Mail entgegen

- bei denen der Bruch der Vertraulichkeit ein hohes Risiko für die Rechte und Freiheiten der betroffenen natürlichen Personen darstellt

Auf welchen Verantwortlichen trifft das zu? Voraussetzung ad a) skizziert, dass ein Verantwortlicher Daten "gezielt" per E-Mail entgegennimmt. Was "gezielt" bedeutet, das wird in der Orientierungshilfe durch zwei Beispiele veranschaulicht: "durch explizite Vereinbarung des Austauschs personenbezogener Daten per E-Mail" oder "Aufforderung auf der Homepage, personenbezogene Daten per E-Mail zu übermitteln".

Lassen wir das erste Beispiel mal beiseite, da gehe ich mal davon aus, dass der Verantwortliche bei einer expliziten Vereinbarung genau weiss was er macht. Das zweite Beispiel ist interessanter. Denn eine Suche im Internet offenbart schnell, dass diese Aufforderung in der "Praxis" häufiger vorkommt

1. Beispiel: Eine Ärztin / ein Arzt, die / der ihre / seine Arzthelferinnen / seinen Arzthelfer beim Telefondienst durch die Aufforderung entlasten will, dass die Patientinnen / Patienten Daten per eMail übertragen.

2. Beispiel einer Steuerkanzlei - auch dies könnte als Aufforderung gewertet werden

3. Beispiel eines Versicherungsvermittlers in der Ausschließlichkeit - mehr Aufforderung zum Bruch mit Datenschutzgrundsätzen geht einfach nicht:

Natürlich habe ich oben direkt auch Beispiele genommen, bei denen offensichtlich Daten per eMail verarbeitet werden, bei denen "der Bruch der Vertraulichkeit ein hohes Risiko für die Rechte und Freiheiten der betroffenen natürlichen Personen darstellt". Das ist bei "besonderen Kategorien personenbezogener Daten" (z. B. Gesundheitsdaten) der Fall oder bei Daten, die unter das Berufsgeheimnis (§ 203 Strafgesetzbuch) fallen. Somit ist auch direkt die zweite Voraussetzung gegeben und die oben genannten Verantwortlichen müssen sicherstellen, dass Nachrichten verschlüsselt übertragen werden.

Insbesondere zeigen die drei Beispiele, wie schnell das der Fall sein kann. Kleine und mittlere Unternehmen (KMU), Freiberufler und auch Konzerne (das letzte Beispiel stammte aus den TOP 5 der deutschen Versicherungswirtschaft) müssen sich nun (eigentlich schon immer - aber jetzt haben die Datenschutz-Aufsichtsbehörden das White-Paper veröffentlicht) mit qualifizierter Transportverschlüsselung als auch dem Empfang von Ende-zu-Ende verschlüsselten Nachrichten auseinanderzusetzen.

Letzteres ist simpler: Kaufen Sie sich ein S/MINE-Zertifikat, installieren Sie es in ihrem Mail-Programm und veröffentlichen Sie es neben der Aufforderung, Ihnen Nachrichten per eMail zu senden (Ok, war vielleicht was zu einfach erklärt - aber es ist wirklich keine Raketentechnologie). Denn Raketentechnologie kommt jetzt - die Einrichtung einer qualifizierten Transportverschlüsselung. Die Orientierungshilfe gibt dem technischen Personal und den Datenschutzbeauftragten klare Vorgaben und verweist im ersten Punkt auf eine BSI-Richtlinie.

1. Die eingesetzten kryptografischen Algorithmen und Protokolle entsprechen dem Stand der Technik: Sie erfüllen die Anforderungen der Technischen Richtlinie BSI TR-02102-2 und garantieren Perfect Forward Secrecy.

Kurz zusammengfefasst: Ihr eMail-Server nutzt am besten eine der in der Richtlinie beschriebenen "Cipher-Suiten" (Gesundheit!) und "weitere kryptographische Parameter". Jedenfalls ist es nicht das, was Ihren eMail-Systemadmin ins Schwitzen - sondern eher zum Schmunzeln bringt.

Die folgenden drei Vorgaben haben jedoch das Potential, an technische Grenzen in Ihrer IT-Abteilung oder bei Ihrem IT-Dienstleister zu stoßen. Denn derzeit gibt es (meiner Meinung nach) keinen eMail-Server, der diese folgenden Vorgaben out-of-the-box kann. Hier braucht es technisch eben mehr:

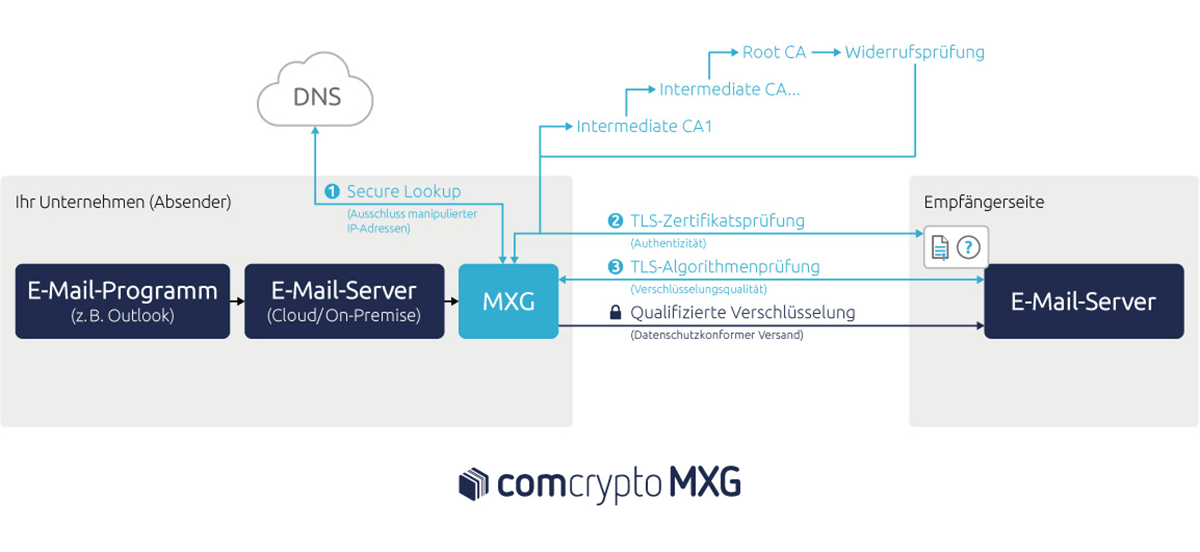

2. Die Bezeichnung der zum Empfang autorisierten Mailserver und ihre IP-Adressen wurden auf Empfängerseite per DNSSEC signiert. Die Signaturen der DNS-Einträge werden auf Senderseite überprüft. Alternativ kann die Bezeichnung der zum Empfang autorisierten Mailserver auch durch Kommunikation mit dem Empfänger verifiziert werden.

3. Der empfangende Server wird im Zuge des Aufbaus der verschlüsselten Verbindung entweder zertifikatsbasiert authentifiziert oder anhand eines öffentlichen oder geheimen Schlüssels, der über einen anderen Kanal zwischen Sender und Empfänger abgestimmt wurde.

4. Erfolgt die Authentifizierung zertifikatsbasiert, so führt der Empfänger die Authentizität des Zertifikats auf ein vertrauenswürdiges Wurzelzertifikat bzw. einen via DANE publizierten Vertrauensanker zurück.

Diese Vorgaben 2-4 sind wichtig, denn das TLS-Protokoll alleine (Vorgabe 1) erlaubt auch Verbindungen, die nicht oder nur einseitig authentisiert sind (beispielsweise sind HTTPS-Verbindungen üblicherweise nur serverseitig authentisiert).

Nach einiger Recherche im Netz bin ich auf ein deutsches Unternehmen gestoßen, welches hierfür eine Lösung bereitstellt: comcrypto aus Chemnitz. Deren Produkt "comcrypto MXG" erfüllt nach der mir vorliegenden Dokumentation alle Voraussetzungen der Datenschutzkonferenz (DSK). Es könnte also einfach sein - oder nicht datenschutzkonform mit entsprechenden Bußgeldern.

Comcrypto wurde vor knapp fünf Jahren von Alumni der TU Chemnitz gegründet. Das macht für mich - als Alumni der TH Aachen, dieses Unternehmen bereits sympathisch.

Bei Fragen wenden Sie sich gerne an mich.

Ingo Goblirsch LL.M.

Externer Datenschutzbeauftragter

Datenschutz & Informationssicherheit

Bad Aachen